Salaus

| Tätä artikkelia tai sen osaa on pyydetty parannettavaksi, koska se ei täytä Wikipedian laatuvaatimuksia. Voit auttaa Wikipediaa parantamalla artikkelia tai merkitsemällä ongelmat tarkemmin. Lisää tietoa saattaa olla keskustelusivulla. Tarkennus: katso keskustelu |

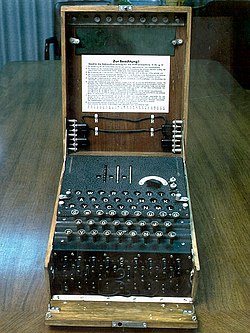

Salaus eli kryptaus viittaa kryptologiassa prosessiin, jolla koodataan viestejä tai tietoja niin, että vain valtuutetut osapuolet voivat lukea niitä.[1] Salaus ei estä viestin sieppaamista, vain sen lukemisen.[2] Salausjärjestelmä muuttaa viestin tai tiedon selkotekstin (engl. plaintext) salatekstiksi (engl. ciphertext) salausalgoritmia (engl. cipher) käyttäen.[2][3] Viestin tai tiedon voi tämän jälkeen lukea vain jos salatekstin salaus puretaan avaimella tai se murretaan kryptoanalyysillä.[2][3] Teknisistä syistä salausjärjestelmä käyttää tyypillisesti algoritmin tuottamaa näennäisesti satunnaista salausavainta. On periaatteessa mahdollista purkaa salaus ilman avainta, mutta tähän tarvitaan hyvin paljon laskentatehoa, jos salausjärjestelmä on toteutettu hyvin. Valtuutettu vastaanottaja voi helposti purkaa viestin salauksen avaimella, jonka salatun viestin lähettäjä antoi hänelle.

Sanastoa

[muokkaa | muokkaa wikitekstiä]Salauksella tarkoitetaan prosessia, jossa selväkielinen teksti eli selkoteksti muutetaan sellaiseksi, ettei sitä pysty tulkitsemaan (salattu teksti, salateksti). Salauksen purkaminen on vastakkainen prosessi, jossa salattu teksti muutetaan selkotekstiksi. Salain on algoritmipari, jolla nämä muutokset tehdään. Algoritmien toimintaa säätelee salausavain, jonka vain viestin lähettäjä ja vastaanottaja tuntevat. Enkryptaus tarkoittaa kryptaamista (salaamista). Dekryptaus tarkoittaa kryptauksen purkamista (salauksen ratkaiseminen).

Selkoteksti (M) salataan salatuksi tekstiksi (C) menetelmällä (E), jonka vastapari (D) palauttaa alkuperäisen luettavaan muotoon.[3] Näin ollen voidaan esittää: E(M) = C, ja vastaavasti D(C) = M, jolloin D(E(M)) = M.[3] Modernissa salauksessa käytetään salausavainta (K), jolloin EK(M) = C ja DK(C) = M, josta seuraa DK(EK(M)) = M.[3] Epäsymmetrisessä salauksessa käytetään eri avainta (K1 ja K2) salaamiseen ja purkamiseen.[3]

Yleistä

[muokkaa | muokkaa wikitekstiä]Jo antiikin aikana tunnettujen symmetristen salakirjoitusmenetelmien ideana oli se, että viestin lähettäjä ja vastaanottaja käyttivät viestin salaamiseen ja salakirjoitetun viestin purkamiseen samaa avainta. Nykyisten, 1970-luvulta lähtien kehitettyjen epäsymmetristen salakirjoitusmenetelmien avulla voidaan kuitenkin toteuttaa aivan uudentyyppinen järjestelmä. Kuka tahansa voi salakirjoittaa viestin tietyn vastaanottajan julkisen avaimen salausmenetelmällä hänen ilmoittamaansa julkista avainta käyttäen. Kuitenkin ainoastaan viestin vastaanottaja voi purkaa viestin omalla salaisella avaimellaan.

Nykyisten tietoverkkojen, erityisesti Internetin, toiminta perustuu epäsymmetrisiin (julkisiin) salakirjoitusjärjestelmiin pohjautuviin PKI- (public key infrastructure) protokolliin. Jo klassisia esimerkkejä käytetyistä järjestelmistä ovat Diffie-Hellman-avaintenvaihtoprotokolla ja RSA- ja ElGamal-salausjärjestelmät.

Protokollien tehtävä on määrittää, miten luonteeltaan matemaattisia salakirjoitusjärjestelmiä käytetään. Niiden tavoitteena on varmistaa tietoliikenteen turvallisuus. Varsin yleinen tietoturvaongelma on protokollasta poikkeaminen, jonka syynä voi olla vaikkapa ns. social engineering -tyyppinen tiedusteluyritys (ks. Kevin Mitnick). Protokollat on tarkoitettu sellaisiksi selkeiksi ohjesäännöiksi, että kuka tahansa tietoverkon käyttäjä voi niitä käyttäen varmistua oman tietoliikenteensä turvallisuudesta. Protokollien suunnittelu ja niiden syvällinen ymmärtäminen edellyttää kuitenkin pitkällistä matemaattista koulutusta. Protokolla-asiantuntijan tulee olla perehtynyt lukuteorian, algebran ja erityisesti algoritmiteorian viimeisimpiin tutkimustuloksiin.

Satunnaisluvut

[muokkaa | muokkaa wikitekstiä]Salauksessa käytettyjen satunnaislukujen tulisi olla mahdollisimman aidosti satunnaisia. Aidosti satunnaisten lukujen tuottaminen on kuitenkin vaikeaa. Nykyään parhaina tapoina tuottaa todellisia satunnaislukuja pidetään luonnollisia systeemejä, kuten radioaktiivisten aineiden luonnollisen hajoamisen tuottamat säteilyhiukkaset, tai esimerkiksi laavalampun vahan liike. Useimmiten tietokoneissa käytetään näennäissatunnaislukugeneraattoreita, jotka eivät välttämättä kelpaa salauskäyttöön. Tietokoneiden salauksessa käytetty satunnaisuus perustuu yleensä käyttäjän tekemien toimenpiteiden ja ympäristössä tapahtuvien tapahtumien satunnaisuuden keräämiseen. Käytännön esimerkkejä edellä mainitusta ovat esimerkiksi käyttäjän hiiren liikkeiden tai mikrofonin vastaanottaman kohinan käyttäminen salausavaimen luomiseen.

Salauksen käyttökohteita

[muokkaa | muokkaa wikitekstiä]Kryptografisia algoritmeja käytetään luottamuksellisuuden varmistamisen lisäksi useisiin muihin kohteisiin. Näitä ovat esimerkiksi tiedon eheyden varmistaminen, kohteen tunnistaminen ja lähteen varmentaminen.[4] Suurin osa käyttökohteista ei suojaa sotilassalaisuuksia vaan sovelluskohteita kuten pankkikortteja, maksutelevisiota, tietulleja, toimistotilojen pääsyoikeuksia ja niin edelleen.[3]

Tietokoneiden myötä kryptografia sai uuden sovelluskohteen datan salauksen, allekirjoitusten ja eheyden varmistamisesta. Tästä esimerkkejä ovat erilaiset sovellukset ja protokollat etäyhteyksien (SSH) ja www-liikenteen (HTTPS) salaamiseen sekä sähköpostiviestien salaamiseen ja allekirjoittamiseen (PGP).

Euroopan ihmisoikeustuomioistuin on todennut vuonna 2024, että takaovet ja heikot suojaukset ovat vastoin Eurooppalaisia lakeja ihmisoikeuksille. Käsittely alkoi kun Venäjän turvallisuuspalvelu alkoi vaatia takaovia Venäjällä käytettyyn Telegram-pikaviestintäsovellukseen. Tuomioistuin totesi päätöksessään, että Venäjän vaatimus aiheuttaa riskin kaikille käyttäjille. Käsittely jatkui huolimatta Venäjän vetäytymisestä ihmisoikeustuomioistuimesta koska käsittely oli alkanut sitä ennen.[5][6]

Televisio

[muokkaa | muokkaa wikitekstiä]- Pääartikkeli: Television salaus

Maksutelevisioissa käytetään eri salausjärjestelmiä. Salauksen purkamiseen tarvitaan dekooderi ja TV-kortti.

Salausalgoritmeja

[muokkaa | muokkaa wikitekstiä]- DES, Data Encryption Standard

- AES, Advanced Encryption Standard (Rijndael-salaus)

- IDEA

- Blowfish, Twofish

- 3DES

- RC5

Julkisen avaimen salausalgoritmeja eli epäsymmetrisen salauksen algoritmeja

- Diffie-Hellman-avaintenvaihto

- RSA

- ElGamal

- Elliptisen käyrän salaus

- Hilapohjainen salaus

Kryptografisia tiivistefunktioita eli yksisuuntaisia tiivisteitä

Sähköisen allekirjoituksen menetelmiä

Kryptografiaa käyttäviä sovelluksia

Katso myös

[muokkaa | muokkaa wikitekstiä]- Transpositiosalaus on menetelmä, jossa kirjainten järjestystä muutetaan sovitulla tavalla.

- Salauksen purku

- Salausprotokolla

- Viestin todennuskoodi

- Kvanttiturvallinen salaus

Lähteet

[muokkaa | muokkaa wikitekstiä]- ↑ What Is Encryption? Electronic Frontier Foundation. Arkistoitu 1.11.2014. Viitattu 1.11.2014. (englanniksi)

- ↑ a b c Goldreich, Oded. Foundations of Cryptography: Volume 2, Basic Applications. Vol. 2. Cambridge university press, 2004. (englanniksi)

- ↑ a b c d e f g Schneier; Bruce: Applied Cryptography. 2nd edition. Wiley. ISBN 0-471-11709-9. (englanniksi)

- ↑ Fred Piper & Sean Murphy: Uses of cryptography academic.oup.com. toukokuu 2002. doi:10.1093/actrade/9780192803153.003.0007. Viitattu 19.2.2024. (englanniksi)

- ↑ Thomas Claburn: European Court of Human Rights declares backdoored encryption is illegal theregister.com. 15.2.2024. Viitattu 19.2.2024. (englanniksi)

- ↑ In the case of Podchasov v. Russia hudoc.echr.coe.int. Viitattu 19.2.2024. (englanniksi)

Kirjallisuutta

[muokkaa | muokkaa wikitekstiä]- Hallamaa, Reino: Salakirjoitustaidon perusteet (1937),

- Kerttula, Esa: Tietoverkkojen tietoturva. ISBN 951-37-2904-4

- Järvinen, Petteri: Salausmenetelmät. ISBN 951-846-183-X

- Singh, Simon: Koodikirja: salakirjoituksen historia muinaisesta Egyptistä kvanttikryptografiaan. ISBN 951-31-1544-5

- Schneier; Bruce: Applied Cryptography. 2nd edition. ISBN 0-471-11709-9

- Hutcherson, Norman B.: Command and Control Warfare; Putting Another Tool in the War-Fighter's Data Base. Air University Press, USA 1994

Aiheesta muualla

[muokkaa | muokkaa wikitekstiä] Kuvia tai muita tiedostoja aiheesta Salaus Wikimedia Commonsissa

Kuvia tai muita tiedostoja aiheesta Salaus Wikimedia Commonsissa

| ||||||||||||||||||||||||||||||||||||||